Diferència entre revisions de la pàgina «ASIX/M17/UF3/PT1»

| Línia 91: | Línia 91: | ||

===Instal·lar un CAPTCHA=== | ===Instal·lar un CAPTCHA=== | ||

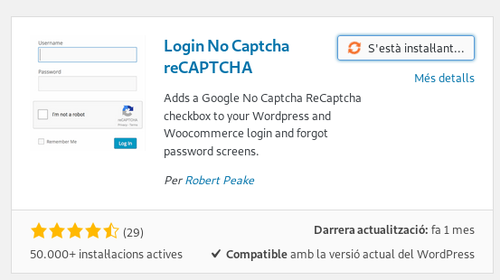

| + | Buscarem el plugin ''No CAPTCHA reCAPTCHA'' de Google. En el meu cas, perquè l'havia utilitzat en pàgines Wordpress abans i recordo que funcionava bé. | ||

| + | {{imatge|M17UF3PT1-6.png}} | ||

===Canviar prefix de la bases de dades Wordpress=== | ===Canviar prefix de la bases de dades Wordpress=== | ||

Revisió del 10:44, 23 feb 2019

Contingut

- 1 Enunciat

- 2 Procediment

- 2.1 Comprovar i/o actualitzar a la darrera versió de PHP

- 2.2 Comprovar que tenim Wordpress i plugins actualitzats. Sinó actualitza’ls

- 2.3 Passwords forts i permisos d’usuari. Canviar usuari ADMIN

- 2.4 Instal·lar plugin per fer còpies de seguretat o programar el vostre propi sistema. Instal·lar un WAF (Firewall)

- 2.5 Desactivar l’edició de fitxers

- 2.6 Desactivar execució de PHP a diversos directoris del vostre Wordpress

- 2.7 Limitar intents d’inici de sessió

- 2.8 Instal·lar un CAPTCHA

- 2.9 Canviar prefix de la bases de dades Wordpress

- 2.10 Protegir pàgines wp-admin i wp-login

- 2.11 Protegir l’arxiu wp-config

- 2.12 Deshabilitar el directori de Browsing o Índex

- 2.13 Deshabilitar XML-RPC de Wordpress

- 2.14 Desconnectar usuaris per inactivitat

- 2.15 Ocultar la versió de Wordpress

- 2.16 Canviar permisos d’arxiu

- 2.17 Prevenir hotlinking

Enunciat

En aquesta activitat heu de posar en pràctica cadascuna de les solucions explicades per millorar la seguretat al nostre Wordpress. Heu de fer servir el Wordpress instal·lat al mòdul anterior o tornar a instal·lar una nova màquina amb Wordpress.

Solucions a implantar:

- Comprovar i/o actualitzar a la darrera versió de PHP

- Comprovar que tenim Wordpress i plugins actualitzats. Sinó actualitza’ls.

- Passwords forts i permisos d’usuari. Canviar usuari ADMIN.

- Instal·lar plugin per fer còpies de seguretat o programar el vostre propi sistema. Instal·lar un WAF (Firewall)

- Desactivar l’edició de fitxers

- Desactivar execució de PHP a diversos directoris del vostre Wordpress

- Limitar intents d’inici de sessió

- Instal·lar un CAPTCHA

- Canviar prefix de la bases de dades Wordpress

- Protegir pàgines wp-admin i wp-login

- Protegir l’arxiu wp-config

- Deshabilitar el directori de Browsing o Índex

- Deshabilitar XML-RPC de Wordpress

- Desconnectar usuaris per inactivitat

- Ocultar la versió de Wordpress

- Canviar permisos d’arxiu

- Prevenir HOTLINKING

Procediment

Comprovar i/o actualitzar a la darrera versió de PHP

Per a comprovar la versió:

php -v

wordpressm09:~ # php -v PHP 7.3.1 (cli) ( NTS ) Copyright (c) 1997-2018 The PHP Group Zend Engine v3.3.1, Copyright (c) 1998-2018 Zend Technologies

Veiem que està instal·lada la versió 7.3.1

Al moment de fer aquesta pràctica, segons la pàgina web de PHP, la versió més recent és la 7.3.2. Podem considerar que és una versió actualitzada i no farem res.

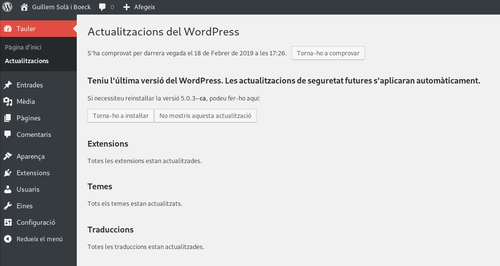

Comprovar que tenim Wordpress i plugins actualitzats. Sinó actualitza’ls

Des de l'apartat de Tauler →Actualitzacions podem veure un resum de l'estat del Wordpress, plugins i temes. Tal com veiem a la captura, estan els 3 apartats updated.

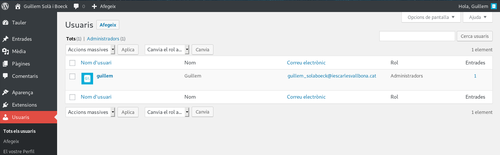

Passwords forts i permisos d’usuari. Canviar usuari ADMIN

Des de l'apartat Usuaris →Tots els usuaris podem veure una llista dels usuaris del Wordpress. En el meu cas, al moment de la instal·lació, ja vaig definir un usuari administrador que no tingués el nom admin i té una contrasenya forta.

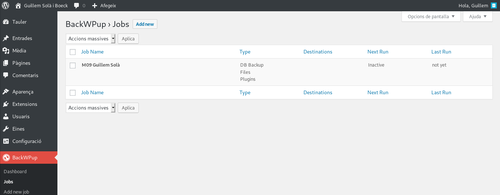

Instal·lar plugin per fer còpies de seguretat o programar el vostre propi sistema. Instal·lar un WAF (Firewall)

He aprofitat la instal·lació i la configuració del plugin BackWPUp de M09.

Com a Firewall instal·laré el plugin Wordfence Security

Desactivar l’edició de fitxers

Haurem d'editar l'arxiu de configuració del Wordpress; en el meu cas es troba a /srv/www/htdocs/wp-config.php. Definirem una variable de PHP nova que farà que Wordpress deshabiliti la pestanya d'edició de fitxers des de la web. Afegirem a l'última línia, per conveniència, la següent definició de constant de PHP.

define('DISALLOW_FILE_EDIT', true);

Desactivar execució de PHP a diversos directoris del vostre Wordpress

Com que fem servir el servidor web Apache, podem tirar d'arxius .htaccess en directoris concrets on volguem definir noves condicions: per exemple, permetre accés des de IPs concretes, permetre o denegar l'accés a diversos arxius en funció de l'extensió, etc.

En aquest cas, se'ns demana prohibir l'execució d'arxius *.php. No tindria sentit aplicar aquesta restricció a tots els directoris, ja que llavors Wordpress no funcionaria at all. El que tindria sentit seria aplicar-ho en directoris multimèdia com ara wp-content/uploads ja que allà no tindrien perquè servir-se arxius PHP i podria ser un lloc on algun atacant pogués camuflar-hi codi maliciós.

Per a aplicar aquestes restriccions tenim 2 opcions:

- Mitjançant arxius .htaccess en els directoris.

- Ideal si no tenim accés a la configuració del servidor, com en el cas d'haver contractat un servidor privat virtual compartit (VPS).

- Mitjançant directives

<Directory>en l'arxiu de configuració del servidor web.

- Millor si tenim accés al servidor com a administradors i podem editar els arxius de configuració de l'Apache. És més segur que el primer mètode ja que l'arxiu de configuració no es troba en directoris accessibles des de la web, de manera que és immune a vulnerabilitats relacionades amb fallades de seguretat del servidor web.

La directiva necessària en el primer cas serà

<Files *.php> deny from all </Files>

i la situarem al directori a partir d'on volem aplicar la norma (és recursiu en els directoris fills a partir del directori que conté l'arxiu).

En l'altre cas, afegirem la mateixa directiva però entre tags <Directory>

<Directory "/srv/www/htdocs/wp-content/uploads"

<Files *.php>

deny from all

</Files>

</Directory>

Limitar intents d’inici de sessió

Podem trobar diversos plugins que afegeixin aquesta funcionalitat; però el mateix Wordfence Security té aquesta opció a l'apartat All options del seu menú:

Veiem que a l'apartat de Brute force protection podem definir un límit de fallades en l'usuari/contrasenya (per defecte 20 vegades en 4 hores). També hi ha una opció interessant que és bloquejar intents d'inici de sessió des d'adreces IP en funció de noms d'usuari que nosaltres definim; per exemple, si no fem servir admin o similar per a l'administrador, podem definir-lo perquè un atacant quan provi d'iniciar sessió amb usuari admin, es bloquegi automàticament i no tingui possibilitat de llançar cap altre atac o intent.

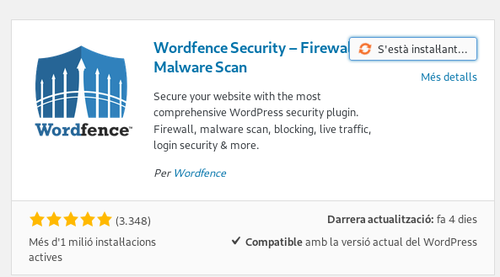

Instal·lar un CAPTCHA

Buscarem el plugin No CAPTCHA reCAPTCHA de Google. En el meu cas, perquè l'havia utilitzat en pàgines Wordpress abans i recordo que funcionava bé.