Diferència entre revisions de la pàgina «ASIX/M17/UF1/P1»

m (Guillem ha mogut M17/UF1/P1 a ASIX/M17/UF1/P1 sense deixar una redirecció: Crear subnivell ASIX) |

|||

| (Hi ha 2 revisions intermèdies del mateix usuari que no es mostren) | |||

| Línia 3: | Línia 3: | ||

==Part 1. Processadors mòbils== | ==Part 1. Processadors mòbils== | ||

===Exercici 1: Feu un quadre comparatiu de les característiques més rellevants dels últims processadors més potents per a mòbils següents=== | ===Exercici 1: Feu un quadre comparatiu de les característiques més rellevants dels últims processadors més potents per a mòbils següents=== | ||

| − | *QUALCOMM SNAPDRAGON | + | :*QUALCOMM SNAPDRAGON |

| − | *SAMSUNG EXYNOS | + | :*SAMSUNG EXYNOS |

| − | *MEDIATEK HELIO | + | :*MEDIATEK HELIO |

| − | *APPLE A11 | + | :*APPLE A11 |

| − | *KIRIN | + | :*KIRIN |

| − | *NVIDIA TEGRA | + | :*NVIDIA TEGRA |

| − | *INTEL ATOM | + | :*INTEL ATOM |

<br/> | <br/> | ||

Després d’aquest quadre fes una classificació segons: | Després d’aquest quadre fes una classificació segons: | ||

| − | *Consum de bateria | + | :*Consum de bateria |

| − | *Connectivitat | + | :*Connectivitat |

| − | *Seguretat | + | :*Seguretat |

| − | *Immersió (capacitat gràfica VR, etc…) | + | :*Immersió (capacitat gràfica VR, etc…) |

====Solució==== | ====Solució==== | ||

{| class="wikitable center" | {| class="wikitable center" | ||

Revisió de 11:34, 15 abr 2020

Contingut

- 1 Guillem Solà i Boeck

- 1.1 Part 1. Processadors mòbils

- 1.2 Part 2. Sistemes operatius mòbils

- 1.2.1 Exercici 1. Per què és insegur tenir un dispositiu Rooted? Busca informació, raona i respon de forma esquemàtica

- 1.2.2 Exercici 2: Heu de preparar una màquina virtual VirtualBox per poder instal·lar el S.O. Android

- 1.2.2.1 Solució

- 1.2.2.1.1 Apartat A: Aneu a la pàgina oficial del projecte per poder baixar la ISO

- 1.2.2.1.2 Apartat B: Configura el VirtualBox amb els paràmetres necessaris. Mira les especificacions d’instal·lació. Necessitarem internet

- 1.2.2.1.3 Apartat C: Com ja sabeu ANDROID està basat en Linux, i per tant podem fer servir comandes Linux. Obre el terminal del teu Android i experimenta la creació, copiar, moure i eliminació de carpetes i de fitxers

- 1.2.2.1.4 Apartat D: Comprova amb una comanda el processos que s’estan executant

- 1.2.2.1.5 Apartat E: Us heu de baixar una APK de qualsevol APP por poder instal·lar-la al nostre ANDROID

- 1.2.2.1.6 Apartat F: Mitjançant una comanda heu d’instal·lar la vostra APK. Les APK’s baixades s’emmagatzemen al directori /sdcard/Download. Recordeu de fer totes les comandes com a superusuari

- 1.2.2.1.7 Apartat G: Mitjançant una comanda poseu en marxa el Google Chrome. Per poder fer-ho abans heu d’executar la comanda que us permet llistar tots els APK’s instal·lats al vostre sistema

- 1.2.2.1.8 Apartat H: Mitjançant una comanda forceu l’aturada de Google Chrome

- 1.2.2.1.9 Apartat I: Per últim elimineu mitjançant una comanda l’APK que heu instal·lat al punt F

- 1.2.2.1 Solució

Guillem Solà i Boeck

Part 1. Processadors mòbils

Exercici 1: Feu un quadre comparatiu de les característiques més rellevants dels últims processadors més potents per a mòbils següents

- QUALCOMM SNAPDRAGON

- SAMSUNG EXYNOS

- MEDIATEK HELIO

- APPLE A11

- KIRIN

- NVIDIA TEGRA

- INTEL ATOM

Després d’aquest quadre fes una classificació segons:

- Consum de bateria

- Connectivitat

- Seguretat

- Immersió (capacitat gràfica VR, etc…)

Solució

| Qualcomm Snapdragon (S4 Plus) | Samsung Exynos 9 (8895) | Mediatek Helio P25 | Apple A11 Bionic | Kirin 659 | NVIDIA Tegra 4 | Intel Atom z5-Z8330 | |

|---|---|---|---|---|---|---|---|

| Nuclis CPU | 2 | 4 | 8 | 6 | 8 | 4+1 | 4 |

| Velocitat CPU | 1.7GHz | 2.3GHz | 2.6GHz | 2.39GHz | 2.36GHz | 1.9GHz | 1.44GHz/1.92GHz burst |

| GPU | Adreno 305 | Mali-G71 MP20 | Mali-G71 | Dissenyada per Apple, 3 cores | ARM Mali-T830 MP2 | Integrada 200MHz/500MHz burst | |

| Vídeo | 1080p HD | 4K UHD | 4K UHD | 4K UHD | 1080p HD | 3200x2000 LCD 4K UHD HDMI |

1920x1080 HD |

| Litografia | 28nm | 10nm | 16nm | 10nm | 16nm | 28nm | 14nm |

| Qualcomm Snapdragon (S4 Plus) | Samsung Exynos 9 (8895) | Mediatek Helio P25 | Apple A11 Bionic | Kirin 659 | NVIDIA Tegra 4 | Intel Atom z5-Z8330 | |

|---|---|---|---|---|---|---|---|

| Consum bateria | 40% menys respecte litografies de 14nm | ||||||

| Connectivitat | 3G/4G, USB 2.0, Bluetooth 4.0, WiFi 802.11n (2.4/5GHz) | 3G/4G, USB 2.0, Bluetooth 4.0, WiFi 802.11n, Gigabit LTE (5CA) descàrrega i 2CA pujada | Bluetooth, Wi-Fi 802.11ac, Ràdio FM, GNSS, 3G/4G LTE | 3G/4G, VoLTE, Wi-Fi 802.11ac, Bluetooth 5, NFC, USB GLONASS | GLONASS, Ràdio FM, 4G, VoLTE, Wi-Fi 802.11ac, bluetooth 4.2, NFC, USB-C | chipset opcional amb suport per LTE i HSPA+ | USB 3.0 |

| Seguretat | Samsung Coherent Interconnect, encriptació hardware, subsistema de seguretat | Intel AES-NI | |||||

| Immersió | 3D, MSAA, Mipmaps, Tessellation i VPU (Vision Processing Unit) | PowerVR | HDR, WebGL |

Part 2. Sistemes operatius mòbils

Exercici 1. Per què és insegur tenir un dispositiu Rooted? Busca informació, raona i respon de forma esquemàtica

Solució

Tenir un dispositiu Android rooted significa que hem fet algun procediment per a poder guanyar permisos del superusuari del sistema Android per a poder fer tasques que en principi, amb l'usuari estàndard, no podem fer. Seria bastant equivalent a fer jailbreak a un dispositiu amb iOS, ja que tots 2 sistemes, de sèrie, estan limitats pel que fa a la instal·lació de programari (sobretot en el sistema propietat d'Apple) i, en cas de voler instal·lar paquets no verificats o similar, necessitem guanyar permisos de superusuari o bé trencar la "gàbia" d'Apple.

Aquest procediment se sol aconseguir, en el cas d'Android, desbloquejant i modificant el bootloader que carrega el sistema operatiu a l'engegar el mòbil de manera que s'inicïi una sessió com a root en comptes d'un usuari normal. Això però, pot comportar que, si instal·lem algun paquet fraudulent o ens infecten amb malware d'alguna manera, l'estarem executant (inconscientment) com a superusuari; el que comporta que té accés a tot el sistema de fitxers i pot ser bastant perillós si es produeix. Tot i això, pot ser útil si es prenen mesures de seguretat per tal de tenir un major control sobre el dispositiu, de manera que el fabricant del nostre mòbil o bé l'edició concreta d'Android que tinguem instal·lada (normalment modificada pel fabricant), no pugui limitar-nos la funcionalitat de l'aparell a nivell de programari. Arran d'aquest tema hi ha hagut notícies que parlen de fabricants que limiten per programari que el receptor FM del SoC del dispositiu estigui inhabilitat; normalment per interessos de consum de plataformes de streaming, etc. cosa que no agrada a molts usuaris i que, mitjançant un procés de rooting pot aconseguri alliberar la ràdio FM i poder utilitzar una aplicació de ràdio per a gestionar-lo.

Exercici 2: Heu de preparar una màquina virtual VirtualBox per poder instal·lar el S.O. Android

- Aneu a la pàgina oficial del projecte per poder baixar la ISO

- Configura el VirtualBox amb els paràmetres necessaris. Mira les especificacions d’instal·lació. Necessitarem internet

- Com ja sabeu ANDROID està basat en Linux, i per tant podem fer servir comandes Linux. Obre el terminal del teu Android i experimenta la creació, copiar, moure i eliminació de carpetes i de fitxers

- Comprova amb una comanda el processos que s’estan executant

- Us heu de baixar una APK de qualsevol APP por poder instal·lar-la al nostre ANDROID

- Mitjançant una comanda heu d’instal·lar la vostra APK. Les APK’s baixades s’emmagatzemen al directori /sdcard/Download. Recordeu de fer totes les comandes com a superusuari

- Mitjançant una comanda poseu en marxa el Google Chrome. Per poder fer-ho abans heu d’executar la comanda que us permet llistar tots els APK’s instal·lats al vostre sistema

- Mitjançant una comanda forceu l’aturada de Google Chrome

- Per últim elimineu mitjançant una comanda l’APK que heu instal·lat al punt f

Solució

Apartat A: Aneu a la pàgina oficial del projecte per poder baixar la ISO

Descarregar la ISO d'Android x86_64. No té més secret.

Apartat B: Configura el VirtualBox amb els paràmetres necessaris. Mira les especificacions d’instal·lació. Necessitarem internet

Creo una màquina virtual amb 2GB de RAM, 2 nuclis de processament i 10GB d'espai d'emmagatzematge (Android 7 demana >8GB per a instal·lar). Li activo una interfície de xarxa per a poder accedir a Internet.

Apartat C: Com ja sabeu ANDROID està basat en Linux, i per tant podem fer servir comandes Linux. Obre el terminal del teu Android i experimenta la creació, copiar, moure i eliminació de carpetes i de fitxers

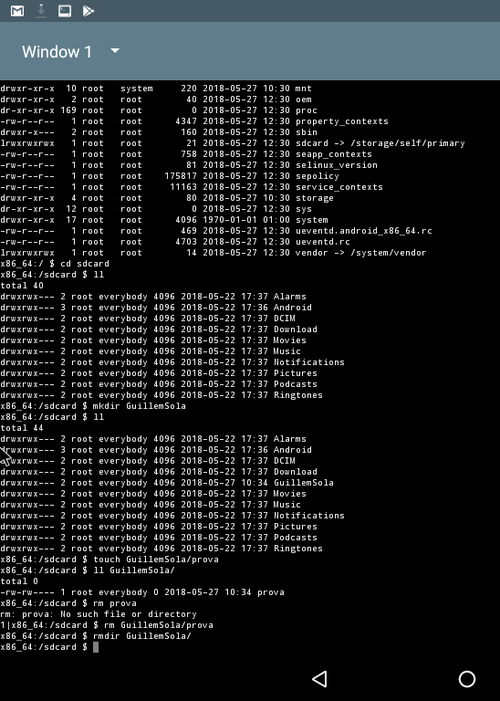

Vaig a /sdcard i creo un directori GuillemSola. Llisto en contingut per veure que s'ha creat correctament i llavors creo un arxiu buit prova. Després l'esborro i elimino el directori GuillemSola

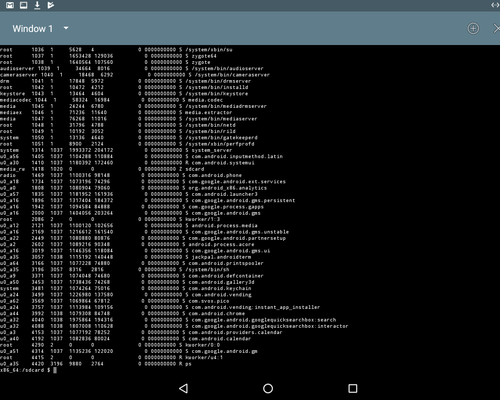

Apartat D: Comprova amb una comanda el processos que s’estan executant

Apartat E: Us heu de baixar una APK de qualsevol APP por poder instal·lar-la al nostre ANDROID

Apartat F: Mitjançant una comanda heu d’instal·lar la vostra APK. Les APK’s baixades s’emmagatzemen al directori /sdcard/Download. Recordeu de fer totes les comandes com a superusuari

Per seguretat, no marco l'opció de recordar per sempre i faig que cada vegada m'ho demani; perquè sinó podria tenir problemes si executo com a superusuari una comanda equivocada.

Apartat G: Mitjançant una comanda poseu en marxa el Google Chrome. Per poder fer-ho abans heu d’executar la comanda que us permet llistar tots els APK’s instal·lats al vostre sistema

Si vull filtrar i saber com es diu el paquet del Chrome, puc fer utilitzar el grep

Per executar Chrome faré

am start com.android.chrome

Apartat H: Mitjançant una comanda forceu l’aturada de Google Chrome

Apartat I: Per últim elimineu mitjançant una comanda l’APK que heu instal·lat al punt F