Diferència entre revisions de la pàgina «ASIX/M06/UF1/PT1»

m |

m (Guillem ha mogut M06/UF1/PT1 a ASIX/M06/UF1/PT1 sense deixar una redirecció: Crear subnivell ASIX) |

||

| (Hi ha 14 revisions intermèdies del mateix usuari que no es mostren) | |||

| Línia 6: | Línia 6: | ||

A partir d'una màquina virtual neta, amb un Ubuntu Server 16.04, instal·larem els paquets demanats mitjançant | A partir d'una màquina virtual neta, amb un Ubuntu Server 16.04, instal·larem els paquets demanats mitjançant | ||

<source>apt-get install slapd ldap-utils -y</source> | <source>apt-get install slapd ldap-utils -y</source> | ||

| − | {{imatge|M06UF1PT1-1.png||thumb|Instal·lo els paquest ''slapd'' i ldap-utils}} | + | {{imatge|M06UF1PT1-1.png|800px|thumb|Instal·lo els paquest ''slapd'' i ldap-utils}} |

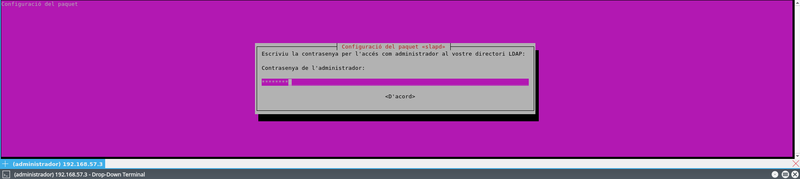

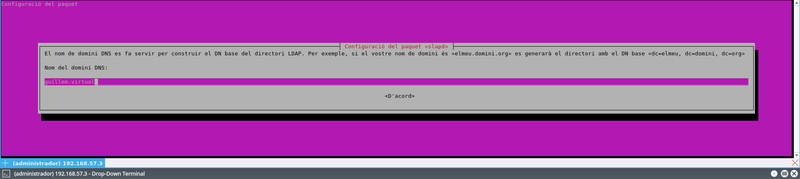

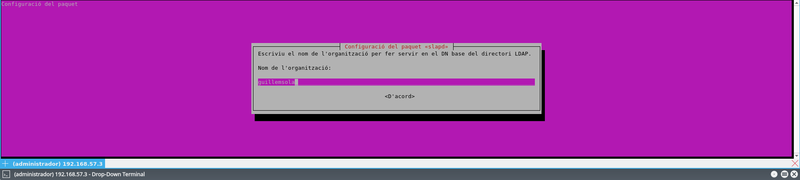

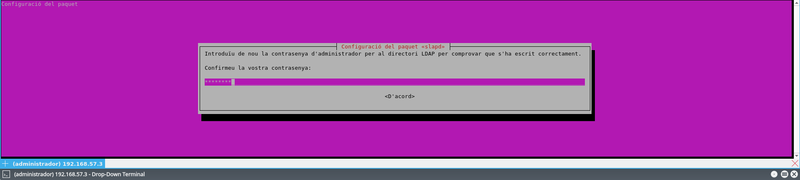

Configurarem el servidor amb <source>dpkg-reconfigure -plow slapd</source> definint el domini del directori actiu, contrasenya de l'administrador, etc. | Configurarem el servidor amb <source>dpkg-reconfigure -plow slapd</source> definint el domini del directori actiu, contrasenya de l'administrador, etc. | ||

{{imatge|M06UF1PT1-2.png|800px}} | {{imatge|M06UF1PT1-2.png|800px}} | ||

| Línia 13: | Línia 13: | ||

{{imatge|M06UF1PT1-5.png|800px}} | {{imatge|M06UF1PT1-5.png|800px}} | ||

{{imatge|M06UF1PT1-6.png|800px|thumb|Una vegada configurat, queda a punt per a ser utilitzat}} | {{imatge|M06UF1PT1-6.png|800px|thumb|Una vegada configurat, queda a punt per a ser utilitzat}} | ||

| + | |||

| + | ===3. Ara configurarem la informació del nostre arbre. Fixa’t en el següent exemple d’un suposat fitxer LDIF pel ni asix2.cat al que hem anomenat add_content.ldif=== | ||

| + | ====Crea un fitxer especialment per a definir dues unitats organitzatives==== | ||

| + | {{imatge|M06UF1PT1-9.png}} | ||

| + | |||

| + | ====Crea un fitxer on hi col·loquis un grup en cada unitat organitzativa==== | ||

| + | {{imatge|M06UF1PT1-8.png}} | ||

| + | |||

| + | ====Crea un fitxer on hi donis d'alta un usuari en cada una de les unitats organitzatives anteriors==== | ||

| + | {{imatge|M06UF1PT1-7.png}} | ||

| + | |||

| + | ===4. Respon=== | ||

| + | ;Quin protocol i port utilitza LDAP de forma predeterminada? | ||

| + | :LDAP utilitza el port 389 per al protocol en sí. Però l'autenticació es fa a través de Kerberos (88) i també pot fer servir el protocol SMB/CIFS per a compartició de dades (445). | ||

| + | ;Posa exemples d'utilització de les comandes de gestió de LDAP en sistemes GNU/Linux: ldapadd, ldapsearch, ldapmodify, ldapdelete, slapadd) | ||

| + | :*'''ldapadd''' serveix per a crear objectes: | ||

| + | ::<source>ldapadd -x -D "cn=admin,dc=tecnics,dc=esed" -f usuaris.ldif -W</source> | ||

| + | :*'''ldapsearch''' permet buscar objectes dins del directori actiu que compleixin un filtre definit: | ||

| + | ::<source>ldapsearch -x -D "cn=guillem,dc=gerencia,dc=esed"</source> | ||

| + | :*'''ldapmodify''' modifica un objecte a partir d'un arxiu ''.ldif'': | ||

| + | ::<source>ldapmodify -x -D "cn=guillem,dc=gerencia,dc=esed" -f guillem_modificat.ldif</source> | ||

| + | :*'''ldapdelete''' elimina un objecte de l'''Active Directory'' a partir d'un arxiu: | ||

| + | ::<source>ldapdelete -x -D "cn=guillem,dc=gerencia,dc=esed" -f usuaris_eliminar.ldif</source> | ||

| + | :*'''slapadd''' afegeix el contingut d0un arxiu ''.ldif'' a la base de dades de l'LDAP: | ||

| + | ::<source>sldapadd -l usuaris_nous.ldif</source> | ||

| + | |||

| + | ===5. Instal·lació de gestors gràfics o webs del servei de directori actiu=== | ||

| + | ====Instal·lació d'Apache Directory Studio==== | ||

| + | Primer necessitarem instal·lar Java: | ||

| + | <source>sudo add-apt-repository ppa:webupd8team/java | ||

| + | sudo apt install oracle-java8-installer</source> | ||

| + | Una vegada instal·lat el Java, podrem instal·lar Apache Directory Studio descarregant un ''tarball', descomprimint-lo i executant el programa: | ||

| + | <source>wget http://ftp.cixug.es/apache/directory/studio/2.0.0.v20170904-M13/ApacheDirectoryStudio-2.0.0.v20170904-M13-linux.gtk-x86_64.tar.gz | ||

| + | tar -xzf ApacheDirectoryStudio-2.0.0.v20170904-M13-linux.gtk.x86_64.tar.gz | ||

| + | ./ApacheDirectoryStudio</source> | ||

| + | ====Indica amb quina configuració accedeixes al LDAP==== | ||

| + | Des del menú ''LDAP''{{fletxadreta}}''New connection'' | ||

| + | {{imatge|M06UF1PT1-10.png}} | ||

| + | Omplirem els paràmetres que ens demanen: nom del domini, direcció IP del servidor i contrasenya d'administració del LDAP | ||

| + | ====Crea i indica com crear una Unitat Organitzativa, un Grup i un Usuari nou==== | ||

| + | Des de la màquina client, farem botó dret{{fletxadreta}}New{{fletxadreta}}New Entry... | ||

| + | {{imatge|M06UF1PT1-11.png||thumb|Crearem un nou element des de zero (from scratch)}} | ||

| + | Triarem el "tipus" d'objecte que volem afegir: | ||

| + | {{imatge|M06UF1PT1-12.png||thumb|En el nostre cas, afegirem una ''Organizational Unit''}} | ||

| + | A la següent pantalla li posarem un nom i acabarem (Finish). | ||

| + | {{imatge|M06UF1PT1-13.png||thumb|Ja tenim la UO creada}} | ||

| + | Per a afegir grups, ho farem de la mateixa manera però escollint ''groupOfNames'' per al tipus d'objecte que volem afegir: | ||

| + | {{imatge|M06UF1PT1-14.png}} | ||

| + | I el mateix procés per als usuaris: | ||

| + | {{imatge|M06UF1PT1-15.png}} | ||

==2a part. Connexió d'un client Linux al servidor LDAP== | ==2a part. Connexió d'un client Linux al servidor LDAP== | ||

| + | Com en el cas anterior, els exemples que tenim a continuació s’han fet amb un Xubuntu. Però, tu pots fer servir el que t’agradi més. És evident, que algunes comandes i utilitats podrien canviar. | ||

| + | ===Instal·lem el paquet de configuració pel client=== | ||

| + | <source>sudo apt-get install libnss-ldap ldap-utils libpam-ldap nslcd auth-client-config ldap-auth-client ldap-auth-config libnss-db nscd nss-updatedb</source> | ||

| + | Durant la instal·lació, configurarem el client LDAP on haurem de definir la IP del servidor d'''Active Directory'', nom del domini, etc.: | ||

| + | {{imatge|M06UF1PT1-16.png||thumb|Adreça IP del servidor LDAP}} | ||

| + | {{imatge|M06UF1PT1-17.png||thumb|Versió del protocol a utilitzar}} | ||

| + | {{imatge|M06UF1PT1-18.png||thumb|Contrasenya de l'usuari administrador del controlador de domini}} | ||

| + | ===Configurem el NSS perquè utilitzi LDAP=== | ||

| + | <source>sudo auth-client-config -t nss -p lac_ldap</source> | ||

| + | ===Configurar el sistema PAM perquè utilitzi el servidor LDAP=== | ||

| + | Serveix perquè quan un usuari faci login a la màquina Linux, es miri a la base de dades del LDAP en comptes dels usuaris locals. | ||

| + | <source>sudo pam-auth-update</source> | ||

| + | ===Editar l'arxiu /etc/nsswitch.conf de la manera següent=== | ||

| + | <source>nano /etc/nsswitch.conf | ||

| + | passwd: compat ldap | ||

| + | group : compat ldap | ||

| + | shadow: compat ldap</source> | ||

| + | ===Executar la comanda=== | ||

| + | <source>sudo update-rc.d nslcd enable</source> | ||

| + | I haurem de reiniciar la màquina client. | ||

| + | |||

| + | ===Comprovació de funcionament=== | ||

| + | Fets aquests punts, ja hauríeu de ser capaços de fer LOGON des d’un | ||

| + | terminal de client usant un usuari present al servidor LDAP: | ||

| + | {{imatge|M06UF1PT1-19.png||thumb|Faig login des del client amb un usuari creat ''Pol'' i tinc accés per terminal. Notar el missatge que ha creat el ''home'' definit per a aquest usuari}} | ||

| + | [[Category:M06]] | ||

Revisió de 11:20, 15 abr 2020

Contingut

- 1 1a part. Configuració del servidor LDAP

- 1.1 1. Canviem el nom dels servidor

- 1.2 2. Instal·lació i configuració d'una màquina virtual amb LDAP per a que s'executi automàticament

- 1.3 3. Ara configurarem la informació del nostre arbre. Fixa’t en el següent exemple d’un suposat fitxer LDIF pel ni asix2.cat al que hem anomenat add_content.ldif

- 1.4 4. Respon

- 1.5 5. Instal·lació de gestors gràfics o webs del servei de directori actiu

- 2 2a part. Connexió d'un client Linux al servidor LDAP

1a part. Configuració del servidor LDAP

1. Canviem el nom dels servidor

Editarem els arxius /etc/hostname per a definir el nom del servidor i editarem l'arxiu /etc/hosts per a resoldre aquell nom de host a la seva IP.

2. Instal·lació i configuració d'una màquina virtual amb LDAP per a que s'executi automàticament

A partir d'una màquina virtual neta, amb un Ubuntu Server 16.04, instal·larem els paquets demanats mitjançant

apt-get install slapd ldap-utils -y

Configurarem el servidor amb

dpkg-reconfigure -plow slapd

definint el domini del directori actiu, contrasenya de l'administrador, etc.

3. Ara configurarem la informació del nostre arbre. Fixa’t en el següent exemple d’un suposat fitxer LDIF pel ni asix2.cat al que hem anomenat add_content.ldif

Crea un fitxer especialment per a definir dues unitats organitzatives

Crea un fitxer on hi col·loquis un grup en cada unitat organitzativa

Crea un fitxer on hi donis d'alta un usuari en cada una de les unitats organitzatives anteriors

4. Respon

- Quin protocol i port utilitza LDAP de forma predeterminada?

- LDAP utilitza el port 389 per al protocol en sí. Però l'autenticació es fa a través de Kerberos (88) i també pot fer servir el protocol SMB/CIFS per a compartició de dades (445).

- Posa exemples d'utilització de les comandes de gestió de LDAP en sistemes GNU/Linux

- ldapadd, ldapsearch, ldapmodify, ldapdelete, slapadd)

- ldapadd serveix per a crear objectes:

ldapadd -x -D "cn=admin,dc=tecnics,dc=esed" -f usuaris.ldif -W

- ldapsearch permet buscar objectes dins del directori actiu que compleixin un filtre definit:

ldapsearch -x -D "cn=guillem,dc=gerencia,dc=esed"

- ldapmodify modifica un objecte a partir d'un arxiu .ldif:

ldapmodify -x -D "cn=guillem,dc=gerencia,dc=esed" -f guillem_modificat.ldif

- ldapdelete elimina un objecte de l'Active Directory a partir d'un arxiu:

ldapdelete -x -D "cn=guillem,dc=gerencia,dc=esed" -f usuaris_eliminar.ldif

- slapadd afegeix el contingut d0un arxiu .ldif a la base de dades de l'LDAP:

sldapadd -l usuaris_nous.ldif

5. Instal·lació de gestors gràfics o webs del servei de directori actiu

Instal·lació d'Apache Directory Studio

Primer necessitarem instal·lar Java:

sudo add-apt-repository ppa:webupd8team/java sudo apt install oracle-java8-installer

Una vegada instal·lat el Java, podrem instal·lar Apache Directory Studio descarregant un tarball', descomprimint-lo i executant el programa:

wget http://ftp.cixug.es/apache/directory/studio/2.0.0.v20170904-M13/ApacheDirectoryStudio-2.0.0.v20170904-M13-linux.gtk-x86_64.tar.gz tar -xzf ApacheDirectoryStudio-2.0.0.v20170904-M13-linux.gtk.x86_64.tar.gz ./ApacheDirectoryStudio

Indica amb quina configuració accedeixes al LDAP

Des del menú LDAP →New connection

Omplirem els paràmetres que ens demanen: nom del domini, direcció IP del servidor i contrasenya d'administració del LDAP

Crea i indica com crear una Unitat Organitzativa, un Grup i un Usuari nou

Des de la màquina client, farem botó dret →New →New Entry...

Triarem el "tipus" d'objecte que volem afegir:

A la següent pantalla li posarem un nom i acabarem (Finish).

Per a afegir grups, ho farem de la mateixa manera però escollint groupOfNames per al tipus d'objecte que volem afegir:

I el mateix procés per als usuaris:

2a part. Connexió d'un client Linux al servidor LDAP

Com en el cas anterior, els exemples que tenim a continuació s’han fet amb un Xubuntu. Però, tu pots fer servir el que t’agradi més. És evident, que algunes comandes i utilitats podrien canviar.

Instal·lem el paquet de configuració pel client

sudo apt-get install libnss-ldap ldap-utils libpam-ldap nslcd auth-client-config ldap-auth-client ldap-auth-config libnss-db nscd nss-updatedb

Durant la instal·lació, configurarem el client LDAP on haurem de definir la IP del servidor d'Active Directory, nom del domini, etc.:

Configurem el NSS perquè utilitzi LDAP

sudo auth-client-config -t nss -p lac_ldap

Configurar el sistema PAM perquè utilitzi el servidor LDAP

Serveix perquè quan un usuari faci login a la màquina Linux, es miri a la base de dades del LDAP en comptes dels usuaris locals.

sudo pam-auth-update

Editar l'arxiu /etc/nsswitch.conf de la manera següent

nano /etc/nsswitch.conf passwd: compat ldap group : compat ldap shadow: compat ldap

Executar la comanda

sudo update-rc.d nslcd enable

I haurem de reiniciar la màquina client.

Comprovació de funcionament

Fets aquests punts, ja hauríeu de ser capaços de fer LOGON des d’un terminal de client usant un usuari present al servidor LDAP: